کاربران اندرویدی، این بار قربانی مشترکین تروجان

- بهدست: Admingfars

- دستهبندی: اخبار ایران تکنولوژی, برنامه نویسی, شبکه و امنیت, عمومی خبری, لینوکس, موبایل, ویندوز

مشترکین تروجان بازنمایی متودی قدیمی هستند از سرقت پول نقد از کاربران اندرویدی. آنها زیر پوشش اپهای مفید به اسمارتفون نفوذ کرده و مخفیانه در سرویسهای پولی عضو میشوند. اغلب اوقات این اشتراک به خودی خود معتبر و قانونی است فقط به احتمال زیاد کاربر نیازی به آن سرویس ندارد! سازندگان چنین تروجانهایی به صورت کمیسیونی درآمد دارند؛ بدینمعنا که از روی هر اندازه پولی که کاربر خرج میکند آنها درصدی را برمیدارند. در چنین سناریویی پولها معمولاً از حساب تلفنهمراه کسر میشود هرچند در برخی موارد هم میتوان آنها را مستقیماً از کارت اعتباری برداشت کرد. در ادامه با ما همراه باشید تا به چند نمونه بارز مشترک تروجان (موبایل) که متخصصین ما در سال گذشته رصد کردهاند بپردازیم.

اشتراکهای پولی و کدهای تأیید در پیامهای متنی

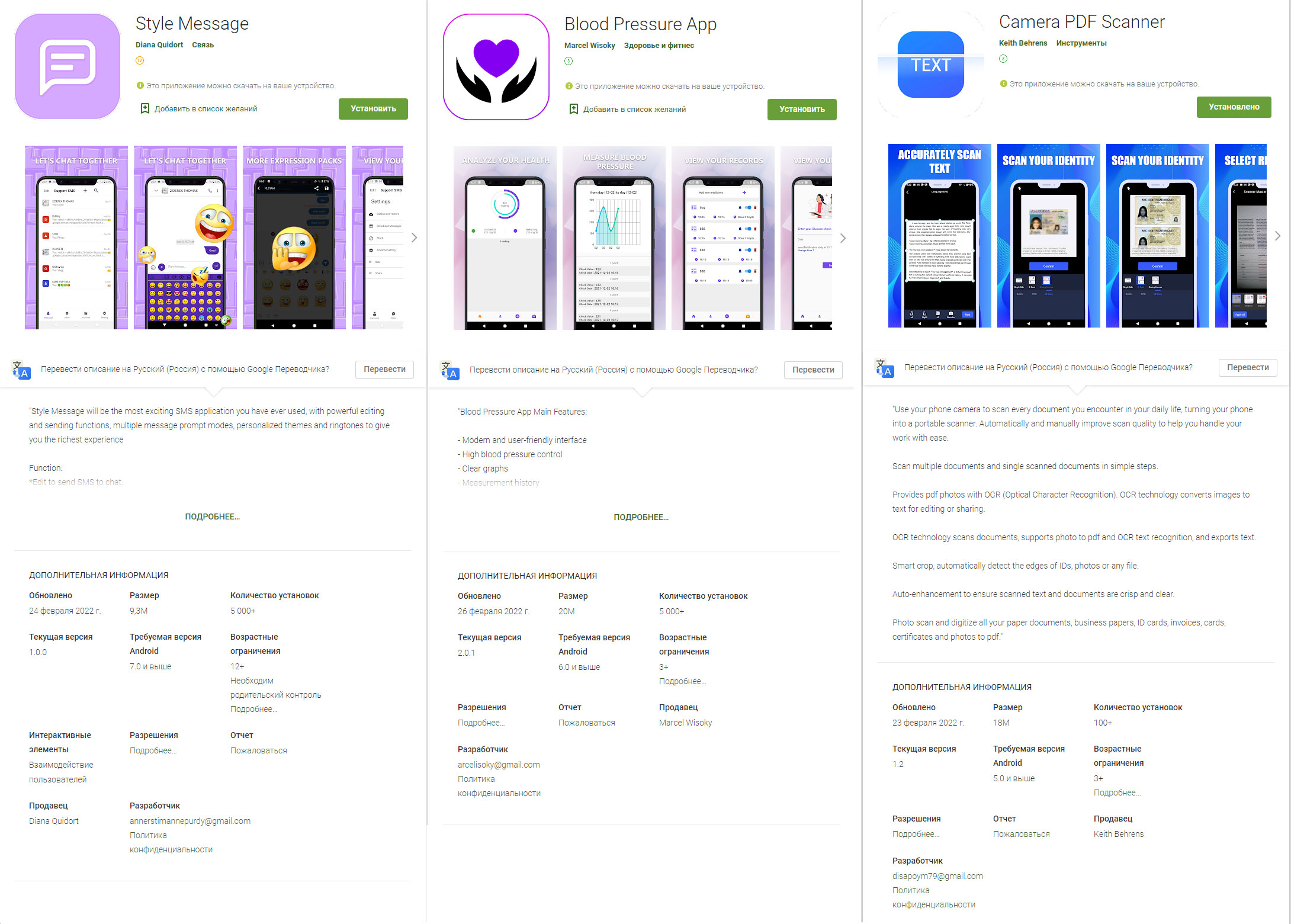

تروجانهای خانواده جوکر[1] معمولاً از گوگلپلی توزیع میشوند. مجرمان سایبری با افزودن کد مخرب به اپهای مفید آنها را دستکاری کرده و تحت نام دیگری آنها را در این فروشگاه آپلود میکنند. اینها برای مثال میتوانند اپهایی باشند مخصوص پیام متنی، نظارت فشار خون یا اسکن داکیومنتها. مدراتورهای گوگلپلی سعی دارند چنین اپ هایی را شناسایی کنند اما سریعتر از اینکه بتوانند تازه یافتشدهها را از میان بردارند نمونههای جدیدتری ظاهر میشوند.

اکنون نگاهی داریم بر نحوه عملکرد مشترکین تروجان. در وضعیتی نرمال، کاربر برای اشتراک سرویسی را گرفتن باید به سایت ارائهدهنده محتوا رفته و روی دکمه Subscribe کلیک کرده یا ضربه بزند. برای مبارزه با اقداماتی در راستای عضویت خودکار، ارائهدهندگان سرویس از کاربر میخواهند قصد خود را با وارد کردن کدی که به صورت متنی برایشان ارسال میشود تأیید کنند. اما بدافزار خانواده جوکر میتواند این متود محافظتی را دور بزند. بعد از اینکه اپ آلوده وارد دستگاه شد در بسیاری از موارد از کاربر درخواست دسترسی به پیامهای متنی را میکند. سپس تروجان صفحه اشتراک را در پنجرهای نامرئی باز میکند. این پنجره ضربه روی دکمه Subscribe را شبیهسازی کرده، از متن پیام کد تأیید را سرقت نموده و آزادانه اشتراک میگیرد. در مواردی که قابلیت اپ دسترسی به متن را الزام نمیداند (برای مثال چرا اپ اسکن داکیومنت باید به چنین چیزی نیاز به دسترسی داشته باشد) مشترکین تروجان از خانواده جوکر درخواست دسترسی به نوتیفیکیشنها را میدهند. این سرقت کد تأیید را ممکن میسازد اما این بار از نوتیفهای پاپآپشده در مورد پیامهای دریافتی!

چطور مشترکین تروجان از بخش CAPTCHA قسر در میروند؟

تروجانهای خانواده MobOk کمی پیچیدهتر هستند. آنها نه تنها از متن یا نوتیفیکیشن، کدهای تأیید را سرقت میکنند که حتی CAPTCHA را هم دور میزنند (ابزار دیگری برای محافظت در برابر عضویتهای خودکار). برای تشخیص کد در تصویر، این تروجان آن را به سرویسی ویژه ارسال میکند- سال گذشته ما عملکرد کلیک فارمهایی (مزرعه کلیک[2]) را که سرویسهای تشخیص کپچا ارائه میدادند بررسی کردیم. در ابعاد دیگر اما عملکردش به تروجانهای خانواده جوکر شباهت دارد. در چندین مورد دیگر شاهد بودیم که MobOk بعنوان پیلود تروجان Triada توزیع شده (اغلب از طریق اپهای از پیشنصبشده روی برخی مدلهای اسمارتفون، مدلهای مختلف و غیررسمی واتساپ یا اپ استور جایگزین APKPure). برخیاوقات اپهای آلوده شده توسط MobOk را میتوان همچنین روی گوگلپلی نیز پیدا کرد.

مشترکین تروجان از منابع غیررسمی

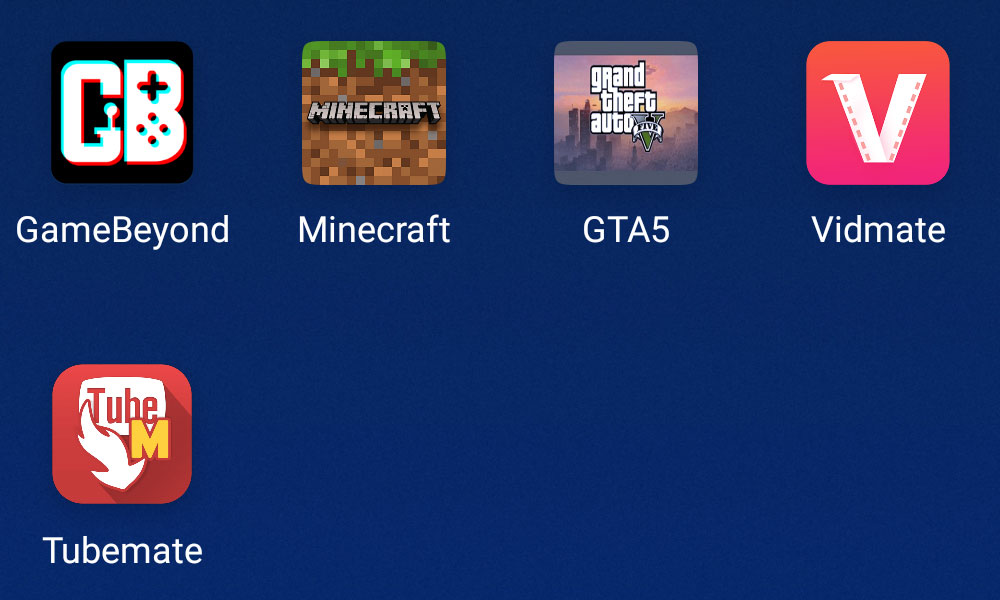

بدافزارهای خانواده Vesub نیز از طریق منابع غیررسمی تحت پوشش اپهایی که به دلایلی ورودشان به فروشگاههای رسمی منع شده توزیع میشوند- برای مثال آنها به هیبت اپهایی مخصوص دانلود محتوا از یوتیوب یا سرویسهای دیگر پخش مانند Tubemate یا Vidmate ظاهر میشوند. حتی در قالب نسخه اندرویدی غیررسمی GTA5. افزون بر این آنها میتوانند در همین منابع در قالب نسخههای رایگان اپهای گران و محبوب مانند ماینکرفت هم دربیایند.

برخلاف بدافزارهای خانواده MobOk و جوکر، اپهای آلودهشده توسط Vesub نیز اغلب هیچ کار مفیدی برای کاربر نمیکنند. درست بعد از نصب آنها اشتراک ناخواسته گرفته درحالیکه پنجره لود اپ را روی نمایه سطحی نشان میدهند، پنجرههای مربوطه را از کاربر مخفی نگه میدارند. در برخی موارد هم شاید چیزی مفید داخل اپ آلوده به MobOk باشد اما اینها دیگر جزو استثناها هستند.

لاگین با شماره تلفن

و حالا می رسیم به تروجانهای GriftHorse.ae. این تروجانها اولین بار که اجرا می شوند از کاربر درخواست ورود به شماره تلفن را میکنند (ظاهراً برای مقاصد لاگین). عضویت به محض اینکه کاربر آن را وارد کرده و دکمه Log in را میزند صادر میشود و درست همینجاست که پول از اکانت موبایل او برداشت میشود! این بدافزار معمولاً خود را جای اپ مخصوص بازیابی فایلهای پاکشده میزند یا حتی اپی که کارش ادیت عکس یا ویدیوست؛ حتی اپ اسمن داکیومنت، اپ ترجمه و … اما در واقعیت اینها اپهایی آلوده بیش نیستند که هیچ کارایی ندارند.

پرداخت خودکار اشتراکها

علیرغم نام مشابه، مشترکین GriftHorse.l از نقشه متفاوتی استفاده میکنند: آنها اشتراکها را با پرداختهای مکرر به کار میگیرند. اساساً این تحت رضایت مستقیم کاربر رخ میدهد اما قربانیان شاید متوجه نشوند که دارند برای پرداختهای مکرر و خودکار ثبتنام میکنند! ترفند دوم بیاهمیت نشان دادن پرداخت اول است و بعد شارژهای بعدی بیشتر و بیشتر خواهند بود. ما از پیش نقشه مشابهی را بررسی کرده بودیم که در آن سایت جعلی عضویت دورههای آموزشی را ارائه میداد. در چنین سناریویی ساز و کارها یکی است اما پیادهسازی درون اپ صورت میگیرد. تروجان مذکور تا حد زیادی از طریق گوگلپلی توزیع میشود و پول هم مستقیم از کارت بانکی برداشت (این درحالیست که اطلاعات پرداخت برای دسترسی به محتوا درخواست میشود).

راهکارهای امنیتی

اینکه بدانیم چطور میشود عضویت پولی ناخواسته را کنسل کرد خیلی سخت است. از این رو همیشه میگوییم پیشگیری بهتر از درمان بوده و در ادامه برای محافظت خود در برابر مشترکین تروجان راهکارهایی ارائه دادهایم:

- ابتدا، اپها را از منابع غیررسمی نصب نکنید. این کار تا حد زیادی امنیت را به دستگاه شما برمیگرداند.

- منابع رسمی گرچه شاید 100% امن نباشد (متأسفیم که این را میگوییم) اما دستکم در صورت دیدن شدن موارد مشکوک سریع ترتیب اثر داده میشود. از این رو پیش از دانلود اپی از گوگل پلی یا فروشگاه دیگر مطمئن باشید نظرات کاربری و امتیازبندیها را بررسی کردهاید.

- همچنین دقت کنید اپ چه زمان روی پلتفرم آمده است. فروشگاهها همواره اپهای فیک و خطرناک را پاک میکنند پس اسکمرها نیز پیوسته در حال ساختن نسخههای جدید اپهای آلوده هستند. از این رو اگر اپی تازهوارد است حسابی حواستان را جمع کنید!

- دسترسی کمی به اپها بدهید. پیش از اینکه بگذارید اپی متنها یا نوتیفها را برای مثال بخواند از خودتان بپرسید آیا واقعا بری عملکرد درستی داشتن به چنین امتیازی نیاز دارد یا خیر.

- راهکار آنتیویروس موبایل مطمئنی را نصب کنید که از گوشی شما در برابر هر چه آلودگی دیجیتالی است –مانند مشترکین تروجان- محافظت کند.

[1] Jocker

[2] یکی از روشهای نمایش تبلیغات در سایتهای اینترنتی و موتورهای جستجو تبلیغات کلیکی است. در این شیوه از تبلیغات به ازای هر کلیک انجام شده روی تبلیغات، مبلغی از تبلیغ دهنده کسر میشود و به نمایش دهنده تبلیغ پرداخت میشود.موتور جستجوی گوگل بزرگترین پیمانکار نمایش تبلیغات کلیکی یا Adwords است.

بدون دیدگاه