ویروس (ویروس کامپیوتری)

- بهدست: Admingfars

- دستهبندی: آموزش و هوش مصنوعی, اخبار ایران تکنولوژی

تعریف

ویروس (ویروس کامپیوتری)

مایک چاپل، دانشگاه نوتردام

کریستال بدل

راب رایت، مدیر اخبار

ویروس کامپیوتری کد مخربی است که با کپی کردن خود در یک برنامه دیگر، بخش بوت کامپیوتر یا سند دیگر تکثیر میشود و نحوه کار کامپیوتر را تغییر میدهد. یک ویروس پس از نوعی مداخله انسانی بین سیستم ها پخش می شود. ویروس ها با ایجاد فایل های خود در یک سیستم آلوده، پیوستن خود به یک برنامه قانونی، آلوده کردن فرآیند بوت کامپیوتر یا آلوده کردن اسناد کاربر، تکثیر می شوند. این ویروس به کسی نیاز دارد که آگاهانه یا ناآگاهانه عفونت را منتشر کند. در مقابل، یک کرم کامپیوتری برنامهنویسی مستقلی است که برای گسترش نیازی به تعامل انسانی ندارد. ویروس ها و کرم ها دو نمونه از بدافزارها هستند، دسته بندی گسترده ای که شامل هر نوع کد مخربی می شود.

هنگامی که کاربر یک پیوست ایمیل را باز می کند، یک فایل اجرایی را اجرا می کند، از یک وب سایت آلوده بازدید می کند یا یک تبلیغ وب سایت آلوده را مشاهده می کند، که به عنوان تبلیغات بد نامیده می شود، ویروس می تواند پخش شود. همچنین میتواند از طریق دستگاههای ذخیرهسازی متحرک آلوده، مانند درایوهای گذرگاه سریال جهانی (USB) سرایت کند. هنگامی که یک ویروس میزبان را آلوده کرد، می تواند سایر نرم افزارها یا منابع سیستم را آلوده کند، عملکردها یا برنامه های اصلی را تغییر یا غیرفعال کند، و داده ها را کپی، حذف یا رمزگذاری کند. برخی از ویروسها به محض آلوده کردن میزبان شروع به تکثیر میکنند، در حالی که سایر ویروسها تا زمانی که یک ماشه خاص باعث اجرای کد مخرب توسط دستگاه یا سیستم نشود، غیرفعال خواهند بود.

بسیاری از ویروس ها همچنین دارای قابلیت های فرار یا مبهم سازی هستند که برای دور زدن نرم افزارهای آنتی ویروس و ضد بدافزار مدرن و سایر دفاع های امنیتی طراحی شده اند. افزایش توسعه بدافزار چند شکلی، که میتواند به صورت پویا کد آن را با انتشار تغییر دهد، شناسایی و شناسایی ویروسها را دشوارتر کرده است.

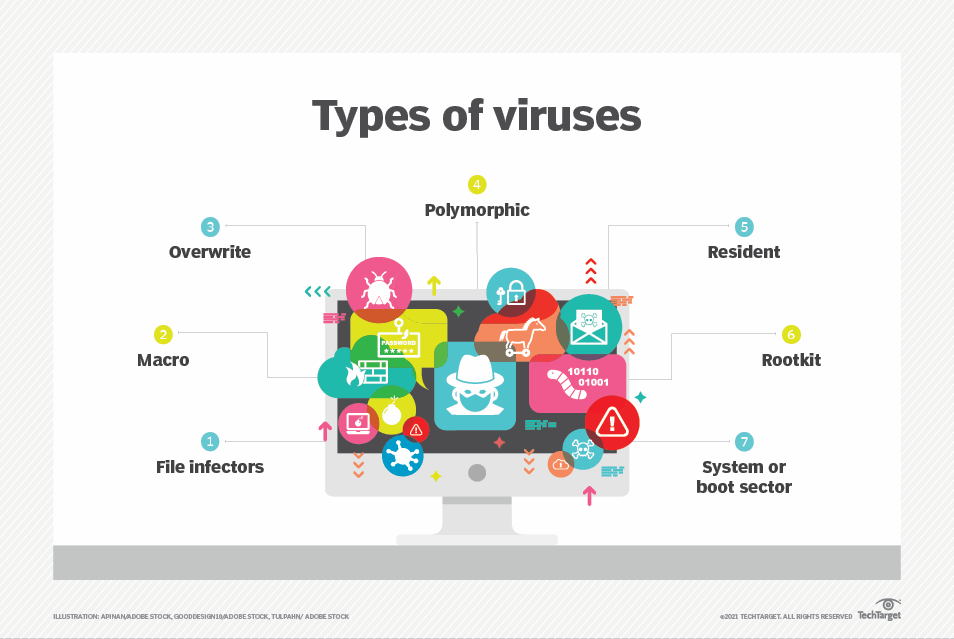

انواع ویروس های کامپیوتری

آلوده کننده های فایل برخی از ویروس های آلوده کننده فایل خود را به فایل های برنامه متصل می کنند که معمولاً فایل های COM یا EXE انتخاب شده اند. سایرین می توانند هر برنامه ای را که برای آن درخواست اجرا می شود، از جمله فایل های SYS، OVL، PRG و MNU آلوده کنند. هنگامی که برنامه آلوده بارگذاری می شود، ویروس نیز بارگذاری می شود. سایر ویروسهای آلوده کننده فایل به صورت برنامهها یا اسکریپتهای کاملاً حاوی ارسال میشوند که به عنوان پیوست به یادداشت ایمیل ارسال میشوند.

ماکرو ویروس ها این ویروس ها به طور خاص دستورات زبان ماکرو را در برنامه هایی مانند Microsoft Word و سایر برنامه ها هدف قرار می دهند. در Word، ماکروها دنباله هایی برای دستورات یا کلیدهایی هستند که در اسناد جاسازی شده اند. ویروسهای ماکرو یا ویروسهای اسکریپتنویسی میتوانند کد مخرب خود را به دنبالههای ماکرو قانونی در یک فایل Word اضافه کنند. مایکروسافت ماکروها را بهطور پیشفرض در نسخههای جدیدتر Word غیرفعال کرد. در نتیجه، هکرها از طرحهای مهندسی اجتماعی برای متقاعد کردن کاربران هدف برای فعال کردن ماکروها و راهاندازی ویروس استفاده کردهاند.

رونویسی ویروس ها برخی از ویروس ها به طور خاص برای از بین بردن داده های یک فایل یا برنامه طراحی شده اند. پس از آلوده شدن یک سیستم، یک ویروس بازنویسی شروع به بازنویسی فایل ها با کد خود می کند. این ویروس ها می توانند فایل ها یا برنامه های خاصی را هدف قرار دهند یا به طور سیستماتیک همه فایل ها را روی یک دستگاه آلوده بازنویسی کنند. یک ویروس رونویسی میتواند کد جدیدی را در فایلها و برنامههایی نصب کند که آنها را برنامهریزی میکند تا ویروس را به فایلها، برنامهها و سیستمهای اضافی گسترش دهند.

ویروس های چند شکلی ویروس پلی مورفیک نوعی بدافزار است که توانایی تغییر یا اعمال بهروزرسانیها را در کدهای زیرین خود بدون تغییر عملکردها یا ویژگیهای اصلی خود دارد. این فرآیند به ویروس کمک می کند تا از شناسایی بسیاری از محصولات ضد بدافزار و شناسایی تهدید که بر شناسایی امضاهای بدافزار متکی هستند، فرار کند. هنگامی که امضای یک ویروس چند شکلی توسط یک محصول امنیتی شناسایی شد، ویروس می تواند خود را تغییر دهد تا دیگر با استفاده از آن امضا شناسایی نشود.

ویروس های مقیم این نوع ویروس خود را در حافظه یک سیستم جاسازی می کند. برنامه ویروس اصلی برای آلوده کردن فایلها یا برنامههای جدید مورد نیاز نیست. حتی اگر ویروس اصلی پاک شود، نسخه ذخیره شده در حافظه زمانی که سیستم عامل (OS) یک برنامه یا سرویس خاص را بارگیری می کند، فعال می شود. ویروسهای مقیم مشکلساز هستند، زیرا میتوانند با پنهان شدن در حافظه دسترسی تصادفی (RAM) سیستم، از نرمافزار آنتیویروس و ضد بدافزار فرار کنند.

ویروس های Rootkit ویروس rootkit نوعی بدافزار است که یک روت کیت غیرمجاز را روی یک سیستم آلوده نصب میکند و به مهاجمان کنترل کامل سیستم را با توانایی تغییر اساسی یا غیرفعال کردن عملکردها و برنامهها میدهد. ویروسهای Rootkit برای دور زدن نرمافزار آنتی ویروس طراحی شدهاند که معمولاً فقط برنامهها و فایلها را اسکن میکنند. نسخه های جدیدتر برنامه های آنتی ویروس و ضد بدافزار اصلی شامل اسکن روت کیت برای شناسایی و کاهش این نوع ویروس ها است.

ویروس های سیستم یا بخش بوت. این ویروس ها کدهای اجرایی موجود در مناطق خاصی از سیستم روی دیسک را آلوده می کنند. آنها به بخش راهاندازی سیستم عامل دیسک (DOS) روی دیسکها و درایوهای کوچک USB یا رکورد بوت اصلی (MBR) روی دیسکهای سخت متصل میشوند. در یک سناریوی حمله معمولی، قربانی یک دستگاه ذخیرهسازی را دریافت میکند که حاوی ویروس دیسک بوت است.

ویروس کامپیوتری چگونه پخش می شود؟

ویژگی متمایز ویروس این است که پس از انجام اقداماتی توسط کاربر که عمداً یا سهواً باعث تسهیل گسترش آن می شود، از سیستمی به سیستم دیگر پخش می شود. این انتشار به عنوان انتشار ویروس شناخته می شود و تکنیک های مختلفی وجود دارد که ویروس ها می توانند برای انتشار بین سیستم ها از آنها استفاده کنند. سادهترین مثال زمانی اتفاق میافتد که یک ویروس در یک فایل اجرایی وجود دارد که کاربر آن را از اینترنت دانلود میکند، در یک پیام ایمیل دریافت میکند یا از یک دستگاه ذخیرهسازی قابل جابجایی کپی میکند. به محض اینکه کاربر آن فایل را اجرا می کند، ویروس وارد عمل شده و کدهای مخربی را اجرا می کند که سیستم کاربر را آلوده می کند.

سایر ویروس ها می توانند از طریق مکانیسم های پیچیده تری پخش شوند. در این موارد، ویروسی که روی یک سیستم آلوده اجرا میشود، ممکن است برای شروع انتشار خود اقدام کند. به عنوان مثال، یک ویروس ممکن است خود را در تمام رسانه های قابل جابجایی نصب شده در یک سیستم کپی کند، خود را به پیام های ایمیل ارسال شده به مخاطبین کاربر متصل کند یا خود را در سرورهای فایل مشترک کپی کند. در این موارد، خطوط بین ویروسها که برای انتشار به کمک انسان نیاز دارند و کرمهایی که با بهرهبرداری از آسیبپذیریها خود به خود منتشر میشوند، محو میشود. تفاوت اصلی این است که ویروس همیشه به انسان نیاز دارد تا اقدامی را انجام دهد که مرحله نهایی را در فرآیند انتشار ممکن می کند، در حالی که یک کرم به این کمک انسانی نیاز ندارد.

ویروسها همچنین میتوانند بدون نوشتن دادهها روی دیسک بین سیستمها پخش شوند و شناسایی آنها با حفاظت از ویروس و مکانیسمهای حذف ویروس دشوارتر میشود. این ویروسهای بدون فایل اغلب زمانی راهاندازی میشوند که کاربر از یک وبسایت آلوده بازدید میکند و سپس به طور کامل در حافظه سیستم هدف اجرا میشود، بار مخرب خود را انجام میدهد و سپس بدون هیچ ردی ناپدید میشود.

ویروس های کامپیوتری چگونه حمله می کنند؟

انتشار ویروس تنها نیمی از معادله است. هنگامی که یک ویروس در یک سیستم تازه آلوده جای پایی پیدا می کند، شروع به انجام هر گونه سوء استفاده ای می کند که نویسنده ویروس برای انجام آن طراحی کرده است. این فرآیند تحویل محموله است که در آن ویروس به سیستم هدف حمله می کند. بسته به تکنیک هایی که ویروس استفاده می کند و امتیازات کاربر ایجاد کننده عفونت، ویروس ممکن است بتواند هر اقدامی را که می خواهد بر روی سیستم هدف انجام دهد. این یکی از اصلیترین دلایلی است که متخصصان امنیتی سازمانها را تشویق میکنند که از اصل کمترین امتیاز (POLP) پیروی کنند و به کاربران حقوق مدیریتی در سیستمهای خود اعطا نکنند. این نوع دسترسی می تواند آسیب های ناشی از ویروس را بزرگتر کند.

محموله ای که یک ویروس حمل می کند ممکن است یک یا چند اصل امنیت سایبری را نقض کند: محرمانه بودن، یکپارچگی و در دسترس بودن (سه گانه سیا). حملات محرمانه به دنبال یافتن اطلاعات حساس ذخیره شده در سیستم هدف و به اشتراک گذاری آن با مهاجم هستند. به عنوان مثال، یک ویروس ممکن است در هارد دیسک محلی (HD) شماره های تامین اجتماعی، شماره کارت اعتباری و رمز عبور را جستجو کند و سپس آن ها را به مهاجم بازگرداند. حملات یکپارچگی به دنبال ایجاد تغییرات یا حذف غیرمجاز اطلاعات ذخیره شده در سیستم هستند. به عنوان مثال، یک ویروس ممکن است فایل های ذخیره شده در یک سیستم را حذف کند یا برای جلوگیری از شناسایی تغییرات غیرمجاز در سیستم عامل ایجاد کند. حملات در دسترس بودن به دنبال سلب دسترسی کاربر قانونی به سیستم یا اطلاعات موجود در آن است. به عنوان مثال، باج افزار نوعی ویروس است که اطلاعات روی HD کاربر را رمزگذاری می کند و از دسترسی مشروع جلوگیری می کند. سپس در ازای دریافت کلید رمزگشایی، درخواست پرداخت باج می کند.

ویروس ها همچنین ممکن است یک سیستم را به یک بات نت بپیوندند و آن را تحت کنترل مهاجم قرار دهند. سیستم های متصل به بات نت ها معمولاً برای انجام حملات انکار سرویس توزیع شده (DDoS) علیه وب سایت ها و سایر سیستم ها استفاده می شوند.

بدون دیدگاه